Quer apoiar meu projeto de divulgação de noticias?

Agora é possivel Veja a noticia completa em: https://thehackernews.com/2022/11/experts-find-urlscan-security-scanner.html

Fonte: https://thehackernews.com

Achou esse artigo interessante? Siga canalfsociety em

Instagram,

Facebook,

Telegram,

Twitter,

App Boletim Tec e

App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos. #samirnews #samir #news #boletimtec #especialistas #descobrem #que #o #urlscan #security #scanner #inadvertidamente #vaza #urls #e #dados #confidenciais

Pesquisadores de segurança estão alertando sobre "um tesouro de informações confidenciais" vazando através do urlscan.io, um scanner de sites para URLs suspeitos e maliciosos.

“URLs confidenciais para documentos compartilhados, páginas de redefinição de senha, convites de equipe, faturas de pagamento e muito mais são listados publicamente e pesquisáveis”, disse o cofundador da Positive Security, Fabian Bräunlein, em um relatório publicado em 2 de novembro de 2022.

A empresa de segurança cibernética com sede em Berlim disse que iniciou uma investigação após uma notificação enviada pelo GitHub em fevereiro de 2022 a um número desconhecido de usuários sobre o compartilhamento de seus nomes de usuário e nomes de repositórios privados (ou seja, URLs de páginas do GitHub) para urlscan.io para metadados análise como parte de um processo automatizado.

(adsbygoogle = window.adsbygoogle || []).push({});

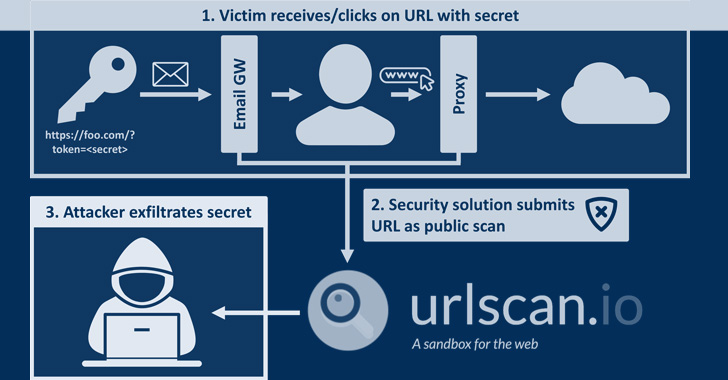

O Urlscan.io, que foi descrito como um sandbox para a web, é integrado a várias soluções de segurança por meio de sua API.

"Com o tipo de integração dessa API (por exemplo, por meio de uma ferramenta de segurança que verifica todos os e-mails recebidos e realiza um urlscan em todos os links), e a quantidade de dados no banco de dados, há uma grande variedade de dados confidenciais que podem ser pesquisado e recuperado por um usuário anônimo", observou Bräunlein.

Isso inclui links de redefinição de senha, links de cancelamento de assinatura de e-mail, URLs de criação de conta, chaves de API, informações sobre bots do Telegram, solicitações de assinatura do DocuSign, links compartilhados do Google Drive, transferências de arquivos do Dropbox, links de convite para serviços como SharePoint, Discord, Zoom, faturas do PayPal, Cisco Gravações de reunião Webex e até URLs para rastreamento de pacotes.

Bräunlein apontou que uma pesquisa inicial em fevereiro revelou "URLs suculentos" pertencentes a domínios da Apple, alguns dos quais também consistiam em links compartilhados publicamente para arquivos do iCloud e respostas de convites de calendário, e desde então foram removidos.

Diz-se que a Apple solicitou a exclusão de seus domínios das verificações de URL, de modo que os resultados correspondentes a determinadas regras predefinidas sejam excluídos periodicamente.

A Positive Security acrescentou ainda que entrou em contato com vários desses endereços de e-mail vazados, recebendo uma resposta de uma organização não identificada que rastreou o vazamento de um link de contrato de trabalho da DocuSign para uma configuração incorreta de sua solução de orquestração, automação e resposta de segurança (SOAR) , que estava sendo integrado ao urlscan.io.

Além disso, a análise também descobriu que ferramentas de segurança mal configuradas estão enviando qualquer link recebido por e-mail como uma verificação pública para urlscan.io.

Isso pode ter consequências graves em que um agente mal-intencionado pode acionar links de redefinição de senha para os endereços de e-mail afetados e explorar os resultados da verificação para capturar as URLs e assumir o controle das contas, redefinindo para uma senha de escolha do invasor.

Para maximizar a eficácia de tal ataque, o adversário pode pesquisar sites de notificação de violação de dados como o Have I Been Pwned para determinar os serviços exatos que foram registrados usando os endereços de e-mail em questão.

O Urlscan.io, após a divulgação responsável da Positive Security em julho de 2022, instou os usuários a "entender as diferentes visibilidades de varredura, revisar suas próprias varreduras para obter informações não públicas, revisar seus fluxos de trabalho de envio automatizados [e] impor uma visibilidade máxima de varredura para sua conta."

Ele também adicionou regras de exclusão para eliminar regularmente verificações passadas e futuras que correspondem aos padrões de pesquisa, afirmando que possui listas de bloqueio de padrão de domínio e URL para impedir a verificação de sites específicos.

"Esta informação pode ser usada por spammers para coletar endereços de e-mail e outras informações pessoais", disse Bräunlein. “Ele pode ser usado por criminosos cibernéticos para assumir contas e executar campanhas de phishing confiáveis”.

Postar um comentário