Quer apoiar meu projeto de divulgação de noticias?

Agora é possivel Veja a noticia completa em: https://thehackernews.com/2022/12/critical-ping-vulnerability-allows.html

Fonte: https://thehackernews.com

Achou esse artigo interessante? Siga canalfsociety em

Instagram,

Facebook,

Telegram,

Twitter,

App Boletim Tec e

App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos. #samirnews #samir #news #boletimtec #vulnerabilidade #crítica #de #ping #permite #que #atacantes #remotos #assumam #sistemas #freebsd

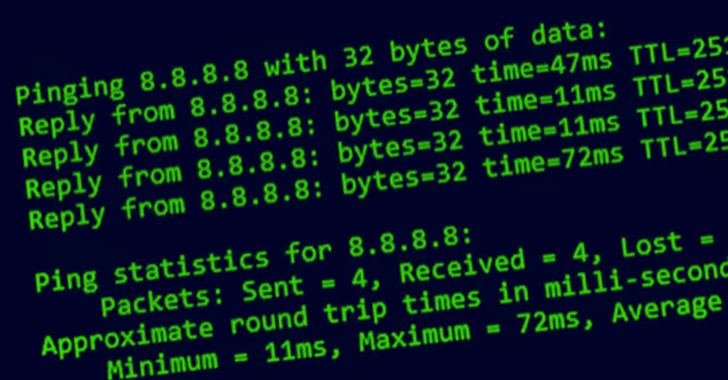

Os mantenedores do sistema operacional FreeBSD lançaram atualizações para corrigir uma vulnerabilidade de segurança que afeta o módulo ping que pode ser potencialmente explorada para travar o programa ou acionar a execução remota de código.

O problema, atribuído ao identificador CVE-2022-23093, afeta todas as versões suportadas do FreeBSD e diz respeito a uma vulnerabilidade de estouro de buffer baseado em pilha no serviço de ping.

"ping lê pacotes IP brutos da rede para processar respostas na função pr_pack()", de acordo com um comunicado publicado na semana passada.

"O pr_pack () copia os cabeçalhos IP e ICMP recebidos em buffers de pilha para processamento adicional. Ao fazer isso, ele não leva em consideração a possível presença de cabeçalhos de opção IP após o cabeçalho IP na resposta ou no pacote citado."

Como consequência, o buffer de destino pode ser estourado em até 40 bytes quando os cabeçalhos de opção IP estiverem presentes.

O Projeto FreeBSD observou que o processo de ping é executado em uma caixa de proteção do modo de capacidade e, portanto, é limitado em como pode interagir com o restante do sistema operacional.

O OPNsense, um firewall e software de roteamento de código aberto baseado em FreeBSD, também lançou um patch (versão 22.7.9) para tapar a falha de segurança, juntamente com outros problemas.

As descobertas vêm quando pesquisadores da Qualys detalham outra nova vulnerabilidade no programa snap-confine no sistema operacional Linux, com base em uma falha anterior de escalonamento de privilégios (CVE-2021-44731) que veio à tona em fevereiro de 2022.

(adsbygoogle = window.adsbygoogle || []).push({});

Snaps são pacotes de aplicativos independentes que podem ser distribuídos por desenvolvedores upstream para usuários.

A nova falha (CVE-2022-3328), introduzida como parte de um patch para CVE-2021-44731, pode ser encadeada com duas outras falhas no multipathd chamadas Leeloo Multipath – um desvio de autorização e um ataque de link simbólico rastreado como CVE-2022- 41974 e CVE-2022-41973 – para obter privilégios de root.

Como o daemon multipathd é executado por padrão como root, uma exploração bem-sucedida das falhas pode permitir que um agente de ameaça sem privilégios obtenha as permissões mais altas no host vulnerável e execute código arbitrário.

Postar um comentário