🚨 NOVA NOTÍCIA EM DESTAQUE! 🚨

Confira agora e compartilhe com seus amigos!

Apoie esse projeto de divulgacao de noticias! Clique aqui

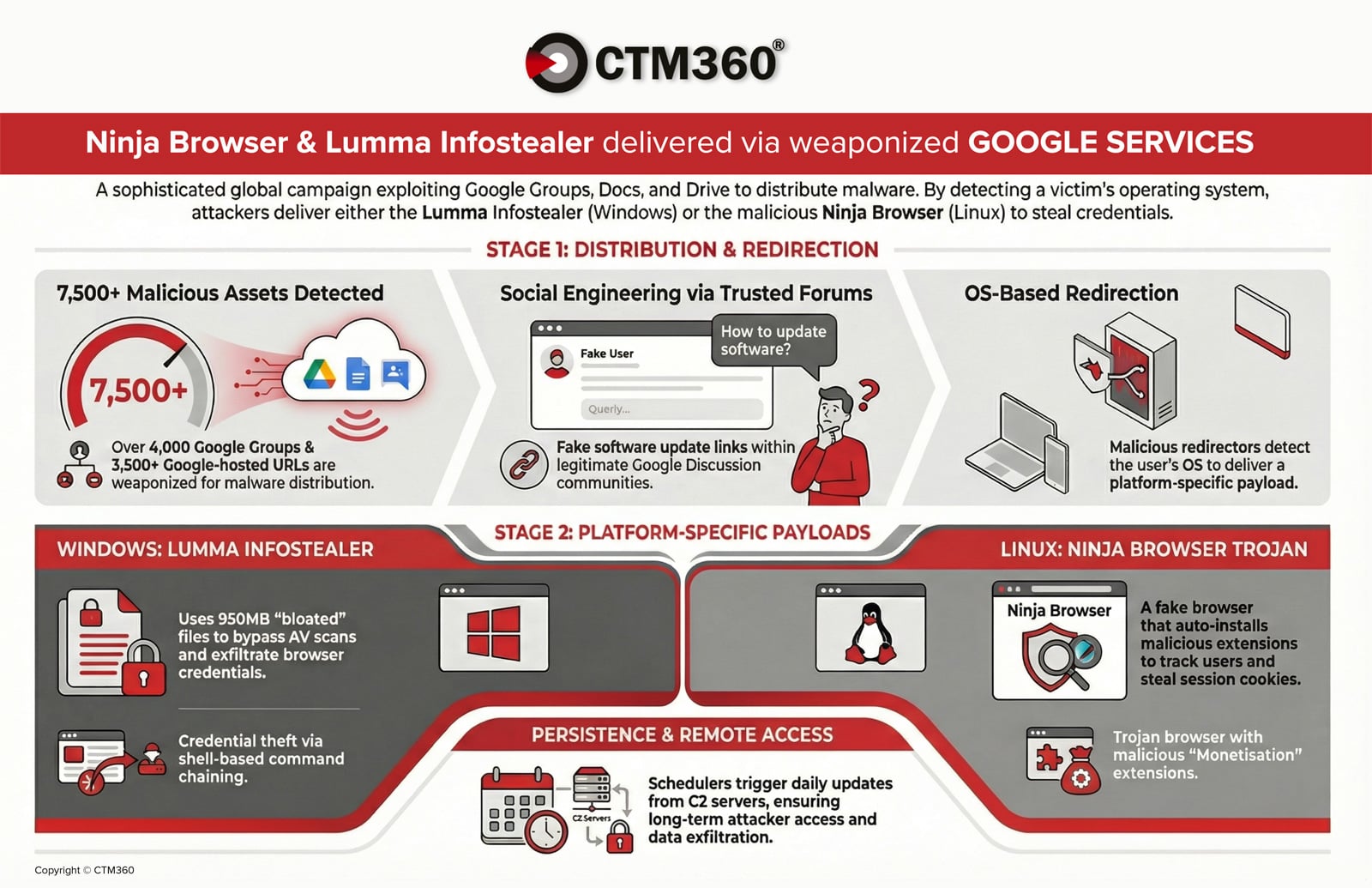

O CTM360 relata que mais de 4.000 Grupos do Google maliciosos e 3.500 URLs hospedados pelo Google estão sendo usados em uma campanha ativa de malware visando organizações globais.

Os invasores abusam do ecossistema confiável do Google para distribuir malware que rouba credenciais e estabelecer acesso persistente em dispositivos comprometidos.

A atividade é global, com invasores incorporando nomes de organizações e palavras-chave relevantes para o setor em postagens para aumentar a credibilidade e gerar downloads.

Leia o relatório completo aqui: https://www.ctm360.com/reports/ninja-browser-lumma-infostealer

Como funciona a campanha

A cadeia de ataque começa com a engenharia social dentro dos Grupos do Google. Os agentes de ameaças se infiltram em fóruns relacionados ao setor e publicam discussões técnicas que parecem legítimas, abordando tópicos como problemas de rede, erros de autenticação ou configurações de software

Dentro desses tópicos, os invasores incorporam links de download disfarçados como: “Baixar {Organization_Name} para Windows 10”

Para evitar a detecção, eles usam encurtadores de URL ou redirecionadores hospedados pelo Google por meio do Docs e do Drive. O redirecionador foi projetado para detectar o sistema operacional da vítima e entregar diferentes cargas dependendo se o alvo está usando Windows ou Linux.

Fluxo de infecção do Windows: Lumma Info-Stealer

Para usuários do Windows, a campanha oferece um arquivo compactado protegido por senha e hospedado em uma infraestrutura maliciosa de compartilhamento de arquivos

Arquivo superdimensionado para evitar detecção

O tamanho do arquivo descompactado é de aproximadamente 950 MB, embora a carga maliciosa real seja de apenas 33 MB. Os pesquisadores do CTM360 descobriram que o executável era preenchido com bytes nulos – uma técnica projetada para exceder os limites de verificação de tamanho de arquivo antivírus e interromper os mecanismos de análise estática.

Reconstrução baseada em AutoIt

Uma vez executado, o malware:

Remonta arquivos binários segmentados.

Inicia um executável compilado pelo AutoIt.

Descriptografa e executa uma carga residente na memória.

O comportamento corresponde ao Lumma Stealer, um infostealer vendido comercialmente e frequentemente usado em campanhas de coleta de credenciais

O comportamento observado inclui:

Exfiltração de credenciais do navegador.

Coleta de cookies de sessão.

Execução de comando baseada em shell.

Solicitações HTTP POST para infraestrutura C2 (por exemplo, healgeni[.]live).

Uso de solicitações POST de múltiplas partes/dados de formulário para mascarar conteúdo exfiltrado.

O CTM360 identificou vários endereços IP associados e hashes SHA-256 vinculados à carga útil do ladrão Lumma.

Explore o relatório de inteligência de golpes HYIP do CTM360.

O CTM360 identificou milhares de sites HYIP fraudulentos que imitam plataformas legítimas de criptografia e negociação forex e canalizam as vítimas para armadilhas de investimento de altas perdas.

Obtenha insights sobre a infraestrutura do invasor, sinais falsos de conformidade e como esses golpes monetizam por meio de carteiras criptografadas, cartões e gateways de pagamento.

Leia o relatório de inteligência aqui

Fluxo de infecção do Linux: “Navegador Ninja” trojanizado

Os usuários do Linux são redirecionados para baixar um navegador trojanizado baseado em Chromium com a marca “Ninja Browser”.

O software se apresenta como um navegador focado na privacidade com recursos integrados de anonimato.

No entanto, a análise do CTM360 revela que ele instala silenciosamente extensões maliciosas sem o consentimento do usuário e implementa mecanismos de persistência ocultos que permitem comprometimento futuro por parte do ator da ameaça.

Comportamento de extensão malicioso

Uma extensão integrada chamada “NinjaBrowserMonetisation” foi observada para:

Rastreie usuários por meio de identificadores exclusivos

Injetar scripts em sessões da web

Carregar conteúdo remoto

Manipular guias e cookies do navegador

Armazene dados externamente

A extensão contém JavaScript altamente ofuscado usando XOR e codificação semelhante a Base56

Embora não ative imediatamente todos os domínios incorporados, a infraestrutura sugere capacidade futura de implantação de carga útil.

As extensões instaladas pelo agente da ameaça no navegador a partir da visualização do lado do servidorFonte: CTM360

Mecanismo de persistência silenciosa

O CTM360 também identificou tarefas agendadas configuradas para:

Pesquise servidores controlados pelo invasor diariamente

Instale atualizações silenciosamente sem interação do usuário

Mantenha a persistência a longo prazo

Além disso, os pesquisadores observaram que o navegador usa como padrão um mecanismo de pesquisa baseado em russo chamado “X-Finder” e redireciona para outra página de pesquisa suspeita com tema de IA.

A infraestrutura parece vinculada a domínios como:

navegador ninja[.]com

nb-download[.]com

nbdownload[.]espaço

Infraestrutura de campanha e indicadores de comprometimento

O CTM360 vinculou a atividade à infraestrutura, incluindo:

IP:

152.42.139[.]18

89.111.170[.]100

Domínio C2:

healgeni[.]ao vivo

Vários hashes e domínios SHA-256 associados à coleta de credenciais e à distribuição de ladrões de informações foram identificados e estão disponíveis no relatório.

Riscos para as organizações

Riscos do ladrão Lumma:

Roubo de credenciais e tokens de sessão

Aquisição de conta

Fraude financeira

Movimento lateral em ambientes corporativos

Navegador Ninja

Os invasores abusam do ecossistema confiável do Google para distribuir malware que rouba credenciais e estabelecer acesso persistente em dispositivos comprometidos.

A atividade é global, com invasores incorporando nomes de organizações e palavras-chave relevantes para o setor em postagens para aumentar a credibilidade e gerar downloads.

Leia o relatório completo aqui: https://www.ctm360.com/reports/ninja-browser-lumma-infostealer

Como funciona a campanha

A cadeia de ataque começa com a engenharia social dentro dos Grupos do Google. Os agentes de ameaças se infiltram em fóruns relacionados ao setor e publicam discussões técnicas que parecem legítimas, abordando tópicos como problemas de rede, erros de autenticação ou configurações de software

Dentro desses tópicos, os invasores incorporam links de download disfarçados como: “Baixar {Organization_Name} para Windows 10”

Para evitar a detecção, eles usam encurtadores de URL ou redirecionadores hospedados pelo Google por meio do Docs e do Drive. O redirecionador foi projetado para detectar o sistema operacional da vítima e entregar diferentes cargas dependendo se o alvo está usando Windows ou Linux.

Fluxo de infecção do Windows: Lumma Info-Stealer

Para usuários do Windows, a campanha oferece um arquivo compactado protegido por senha e hospedado em uma infraestrutura maliciosa de compartilhamento de arquivos

Arquivo superdimensionado para evitar detecção

O tamanho do arquivo descompactado é de aproximadamente 950 MB, embora a carga maliciosa real seja de apenas 33 MB. Os pesquisadores do CTM360 descobriram que o executável era preenchido com bytes nulos – uma técnica projetada para exceder os limites de verificação de tamanho de arquivo antivírus e interromper os mecanismos de análise estática.

Reconstrução baseada em AutoIt

Uma vez executado, o malware:

Remonta arquivos binários segmentados.

Inicia um executável compilado pelo AutoIt.

Descriptografa e executa uma carga residente na memória.

O comportamento corresponde ao Lumma Stealer, um infostealer vendido comercialmente e frequentemente usado em campanhas de coleta de credenciais

O comportamento observado inclui:

Exfiltração de credenciais do navegador.

Coleta de cookies de sessão.

Execução de comando baseada em shell.

Solicitações HTTP POST para infraestrutura C2 (por exemplo, healgeni[.]live).

Uso de solicitações POST de múltiplas partes/dados de formulário para mascarar conteúdo exfiltrado.

O CTM360 identificou vários endereços IP associados e hashes SHA-256 vinculados à carga útil do ladrão Lumma.

Explore o relatório de inteligência de golpes HYIP do CTM360.

O CTM360 identificou milhares de sites HYIP fraudulentos que imitam plataformas legítimas de criptografia e negociação forex e canalizam as vítimas para armadilhas de investimento de altas perdas.

Obtenha insights sobre a infraestrutura do invasor, sinais falsos de conformidade e como esses golpes monetizam por meio de carteiras criptografadas, cartões e gateways de pagamento.

Leia o relatório de inteligência aqui

Fluxo de infecção do Linux: “Navegador Ninja” trojanizado

Os usuários do Linux são redirecionados para baixar um navegador trojanizado baseado em Chromium com a marca “Ninja Browser”.

O software se apresenta como um navegador focado na privacidade com recursos integrados de anonimato.

No entanto, a análise do CTM360 revela que ele instala silenciosamente extensões maliciosas sem o consentimento do usuário e implementa mecanismos de persistência ocultos que permitem comprometimento futuro por parte do ator da ameaça.

Comportamento de extensão malicioso

Uma extensão integrada chamada “NinjaBrowserMonetisation” foi observada para:

Rastreie usuários por meio de identificadores exclusivos

Injetar scripts em sessões da web

Carregar conteúdo remoto

Manipular guias e cookies do navegador

Armazene dados externamente

A extensão contém JavaScript altamente ofuscado usando XOR e codificação semelhante a Base56

Embora não ative imediatamente todos os domínios incorporados, a infraestrutura sugere capacidade futura de implantação de carga útil.

As extensões instaladas pelo agente da ameaça no navegador a partir da visualização do lado do servidorFonte: CTM360

Mecanismo de persistência silenciosa

O CTM360 também identificou tarefas agendadas configuradas para:

Pesquise servidores controlados pelo invasor diariamente

Instale atualizações silenciosamente sem interação do usuário

Mantenha a persistência a longo prazo

Além disso, os pesquisadores observaram que o navegador usa como padrão um mecanismo de pesquisa baseado em russo chamado “X-Finder” e redireciona para outra página de pesquisa suspeita com tema de IA.

A infraestrutura parece vinculada a domínios como:

navegador ninja[.]com

nb-download[.]com

nbdownload[.]espaço

Infraestrutura de campanha e indicadores de comprometimento

O CTM360 vinculou a atividade à infraestrutura, incluindo:

IP:

152.42.139[.]18

89.111.170[.]100

Domínio C2:

healgeni[.]ao vivo

Vários hashes e domínios SHA-256 associados à coleta de credenciais e à distribuição de ladrões de informações foram identificados e estão disponíveis no relatório.

Riscos para as organizações

Riscos do ladrão Lumma:

Roubo de credenciais e tokens de sessão

Aquisição de conta

Fraude financeira

Movimento lateral em ambientes corporativos

Navegador Ninja

#samirnews #samir #news #boletimtec #ctm360: #campanha #de #malware #lumma #stealer #e #ninja #browser #que #abusa #dos #grupos #do #google

🔔 Siga-nos para não perder nenhuma atualização!

Postar um comentário